参考

スパム対策メッセージ ヘッダー | Microsoft Learn

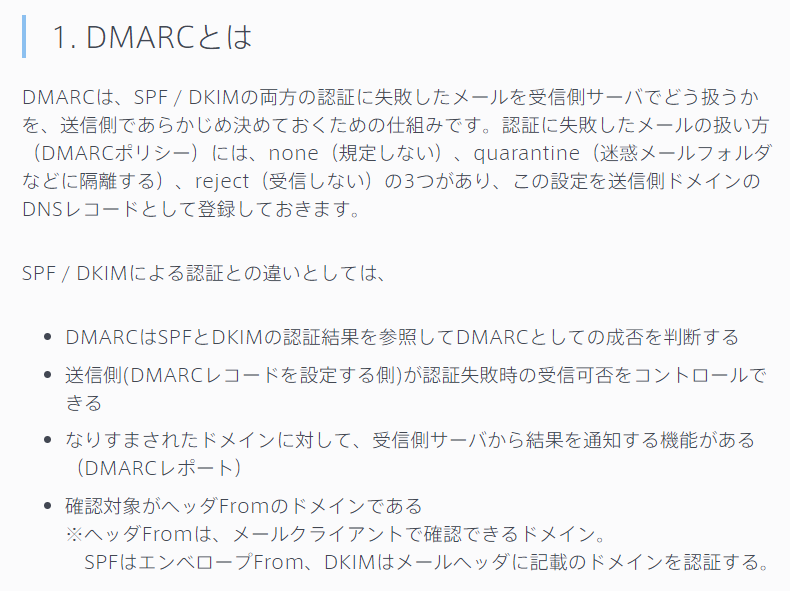

DMARCとは? | SendGridブログ

Define your DMARC record - Google Workspace Admin Help

https://www.iijmio.jp/guide/senderauth/

DMARC 詳細仕様-2 | なりすまし対策ポータル ナリタイ

ポイント

DMARCのDNSレコードの指定方法

https://support.qualitia.co.jp/s/article/000002563?language=ja

aspf、adkimでアライメントモード指定。未指定の場合、relaxed

pでポリシー指定 none等

spはサブドメインに別ポリシーを指定したい場合に利用。pと同じ書式。

→サブドメインにも影響与える。dmarc認証する時に、チェック対象ドメインのdmarcレコードを確認するが、定義ない場合に、親ドメインのdmarcレコードを見るフローがあるのだろう。

親ドメインにdmarcレコードあり&spなしの場合

→pに従う

親ドメインにdmarcレコードあり&spありの場合

→spに従う

ruaは認証結果全て、ruf認証失敗のみのレポート。大量メールが来る可能性あり。

構文チェックサイトあり

外部ウェブサイト)PowerDMARC: DMARCレコードチェッカーツール

外部ウェブサイト)MXToolBox:DMARC Check Tool

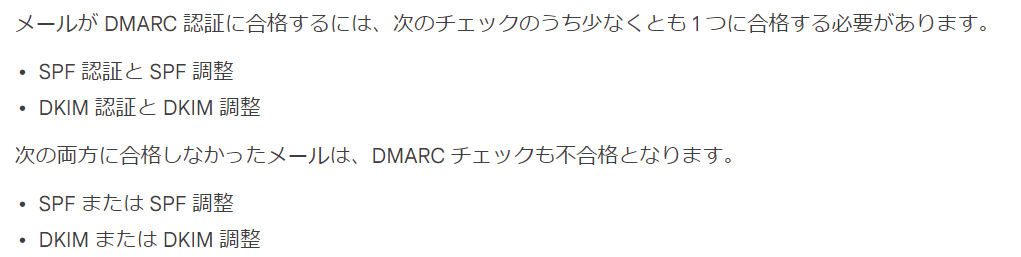

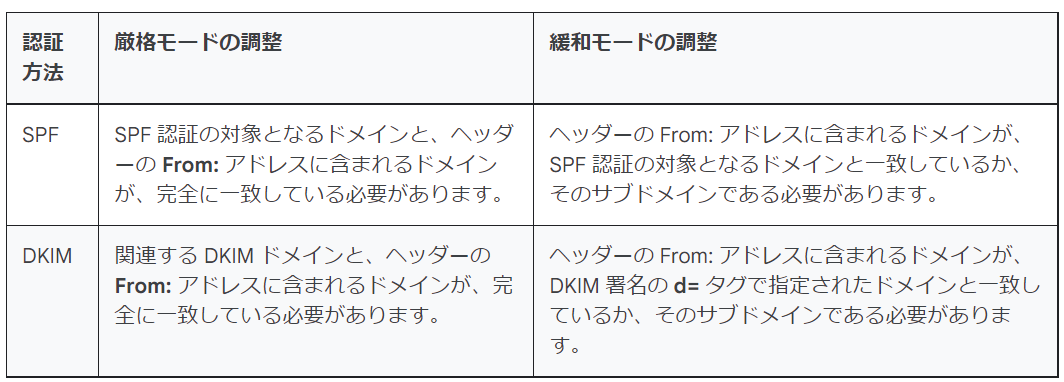

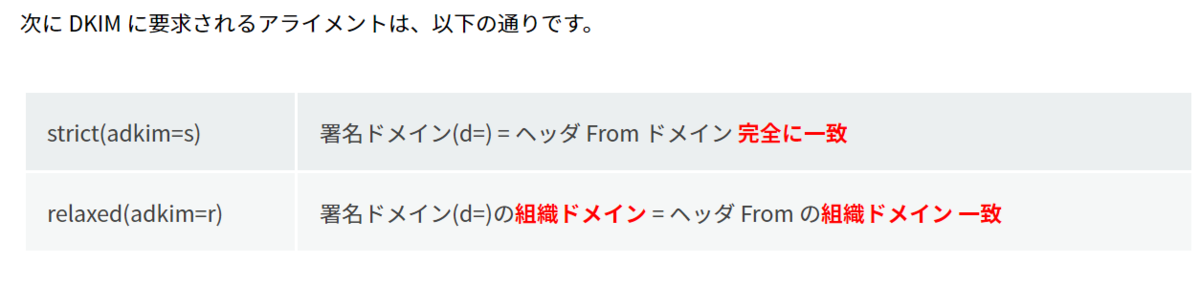

DMARCアライメントとは

https://baremail.jp/blog/2023/09/26/3474/

チェックの厳しさ

以下2種類あり

relaxed

ヘッダFromの組織ドメインと、SPFやDKIMで認証したドメインが同じなら成功。サブドメインを利用していても一致とみなす

strict

ヘッダFromのFQDNがSPFアライメントの場合はReturn-Path(エンベロープFrom)と、DKIMアライメントの場合は署名ドメインが完全に一致

組織ドメインの定義があるのだろう。

fromアドレスのドメイン部分=組織ドメインではないのだろう。

fromアドレスのドメイン部分=ヘッダFromのFQDN

なのだろう。

https://eng-blog.iij.ad.jp/archives/3273

やっぱりそうだ。

ポイントとしては

relaxedは組織ドメインで評価しサブドメインマッチを許可、restrictはfromヘッダなドメインと完全マッチと覚える