NextSet SSOとNextCloudで検証してみた!

NextSet SSOは日本語が充実してて、使いやすかった!

動画も公開されてて、セットアップが短時間でできた!

環境

NextSet SSO(評価アカウント)

NextCloud Ver18.0.4

参考資料

NextSet SSOセットアップ

NextCloudセットアップ

検証結果 & SAML2.0自分なりの理解メモ(かなり勘違いありかも!ただ動作確認はした!)

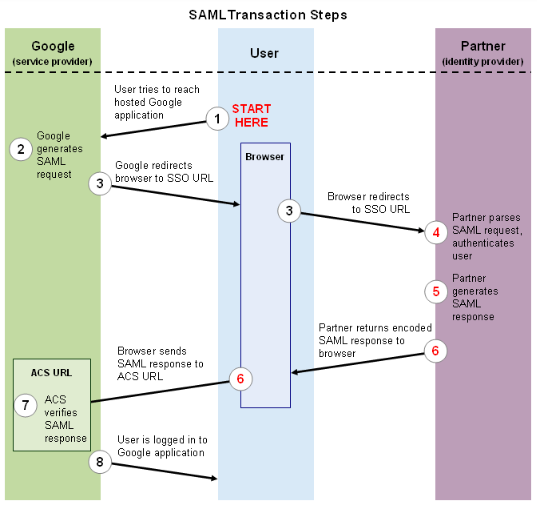

SAML2.0の主流なやりかたでは、SPとIdP間で直接通信しない

ブラウザ経由で認証結果をやりとりする(SAML Request & Response)

IdPで鍵ペア & SSO証明書を発行、SSO証明書をSPに設定

ブラウザがSPにアクセスするとIdPにリダイレクト (SAML Request付与)

IdPにログインするとSPにリダイレクトする(SAML Response付与)

※認証失敗時はリダイレクトせず

SAML Responseには以下が含まれる。

SSO証明書(SPに設定したもの、公開鍵含む)

署名対象(Assertion or Response)をハッシュ化した文字列(デジタル署名)

デジタル署名をIdPの秘密鍵で暗号化した文字列(シグネチャ)

SPはSAML Responseから以下点をチェックしログイン許可するかを判定してるのだろう(勝手な推測)

SSO証明書が同じか(?)

シグネチャをSSO証明書の公開鍵で復号したデータがデジタル署名と同じか

発行済みRequestに対するResponseか(どこ見てるのだろう?)